Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Segurança cibernética e gerenciamento de identidade digital: um duelo crítico

Os desafios relacionados à segurança da identidade digital evoluíram nos últimos 20 anos, mas se aceleraram drasticamente desde a pandemia global de Covid-19, com a migração maciça de funcionários para trabalhar remotamente e, em sua maioria, sem a necessidade ou intenção de retornar ao escritório, além de um ou dois dias por semana.

O gerenciamento seguro da identidade digital com base em modelos tradicionais de proteção do perímetro tornou-se obsoleto quando a maior parte da atividade acontece fora da rede corporativa.

Neste artigo, analisaremos alguns conceitos básicos relacionados à identidade digital, os pilares em que se baseiam o gerenciamento e a proteção da identidade, estatísticas e algumas práticas recomendadas a serem implementadas para aprimorar a proteção da identidade digital.

Definição

Podemos examinar a definição de identidade digital fornecida pelo National Institute of Standards and Technology (NIST), que a define como "um conjunto de atributos ou características que descrevem uma entidade no espaço cibernético".

Para aprofundar essa definição, pode-se dizer que a identidade digital é um conjunto de atributos que representam exclusivamente uma pessoa, entidade ou dispositivo no ambiente digital. Esses atributos podem incluir nomes de usuário, senhas, endereços de e-mail, números de identificação e outros identificadores exclusivos, bem como dados biométricos, como impressões digitais ou reconhecimento facial.

Em essência, a identidade digital é a maneira pela qual uma pessoa ou entidade é reconhecida e autenticada no ciberespaço, permitindo que ela acesse serviços, aplicativos, realize transações e se comunique on-line por diferentes meios. Essa identidade pode ser usada em vários contextos, como acesso a contas de redes sociais, aplicativos comerciais, ativos essenciais de organizações, serviços bancários on-line etc.

Tipologia

Embora existam muitos tipos de identidade digital, eles podem ser agrupados principalmente da seguinte forma:

• Identidades digitais humanas: permitem que usuários humanos tenham acesso a ativos em uma rede. As identidades humanas podem ser divididas em funcionários, contratados, fornecedores, clientes, entre as principais classes.

• Identidades não humanas: são mecanismos que permitem que entidades não humanas sejam autenticadas na infraestrutura ou nos aplicativos. Essas identidades incluem contas de serviço, sensores, RPAs, servidores, desktops, laptops etc.

• Identidades na nuvem: esses tipos de identidades são usados para acessar recursos na nuvem. Elas são altamente dinâmicas e geralmente têm algum tipo de privilégio importante.

Alguns indicadores

É mais fácil para um criminoso cibernético tentar roubar credenciais do que invadir um ativo

A identidade tornou-se o meio predominante pelo qual os criminosos cibernéticos tentam penetrar nas organizações.

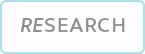

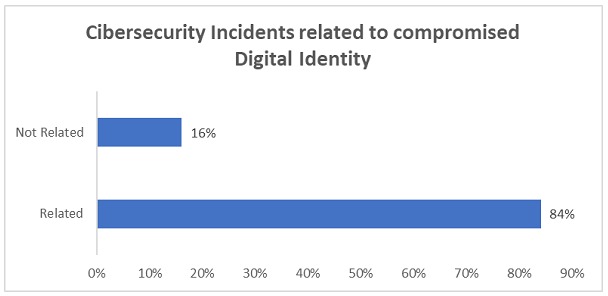

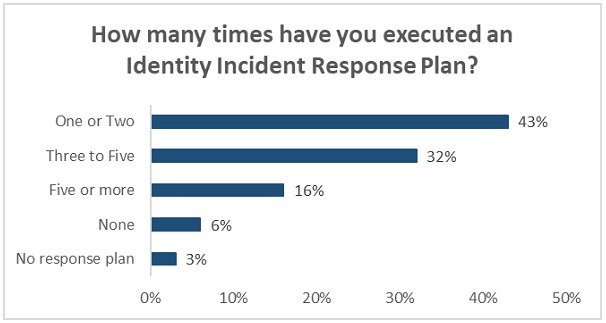

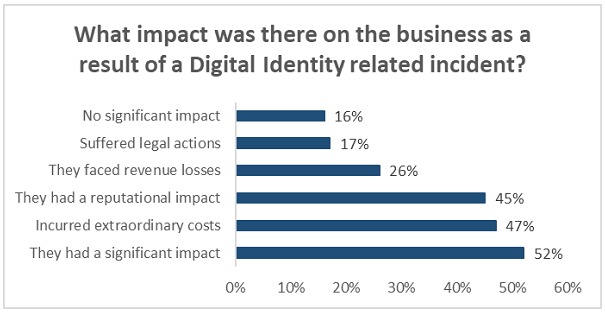

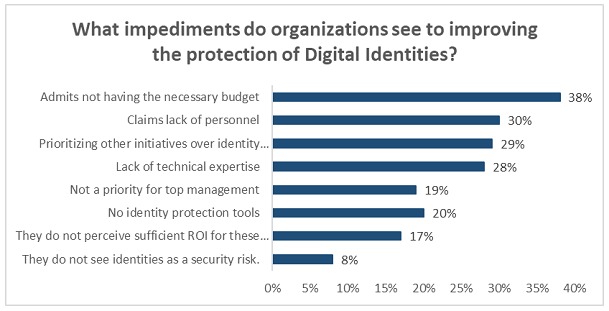

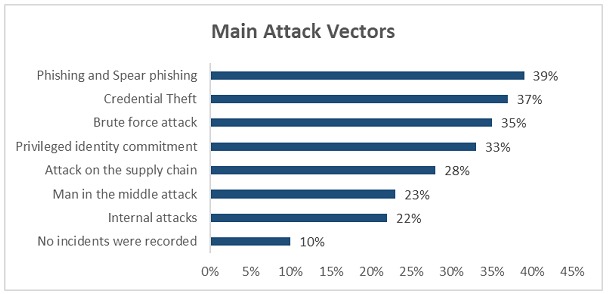

Uma pesquisa realizada este ano pela Identity Defined Security Alliance em um grande universo de empresas com mais de 1.000 funcionários mostrou os seguintes indicadores:

Pilares da proteção de identidade

Como o perímetro está cada vez mais baseado na identidade, os atacantes cibernéticos continuam a investir em tecnologias, inovações e processos para penetrar nas organizações por meio de uma violação de segurança relacionada à identidade.

Em contrapartida, as empresas dedicadas ao desenvolvimento de soluções que ajudam a proteger a identidade digital continuam investindo em inovação e desenvolvimento de novos recursos de produtos que aumentam a proteção nessa área.

Atualmente, há três componentes essenciais para o gerenciamento do acesso e da governança das identidades digitais:

• Gerenciamento de acesso

• Gerenciamento de acesso privilegiado

• Gerenciamento da governança da identidade

A automação, a interoperabilidade e a integração desses três componentes são essenciais para garantir que a infraestrutura, os aplicativos, as políticas, os processos e os procedimentos trabalhem juntos para assegurar um alto grau de proteção das identidades digitais em todas as áreas da organização.

Gerenciamento de acesso (AM)

O gerenciamento de acesso reforça a segurança da identidade e reduz os riscos, garantindo que os usuários tenham acesso autorizado aos recursos específicos de suas funções.

A maioria das soluções de gerenciamento de acesso fornece privilégios de acesso por meio de identificação, autenticação e autorização para aplicativos e infraestrutura.

Gerenciamento de acesso privilegiado (PAM)

O gerenciamento de acesso privilegiado é um controle de segurança essencial que permite que as organizações otimizem o gerenciamento e o monitoramento da infraestrutura, dos aplicativos, dos bancos de dados, dos firewalls, das redes etc.

O gerenciamento do acesso privilegiado é um desafio para muitas organizações, pois os titulares de contas altamente privilegiadas têm acesso tanto à infraestrutura quanto a dados confidenciais da organização. Os três principais tipos de contas privilegiadas são:

• Contas de administrador: são usadas para modificar arquivos de configuração e sistemas operacionais.

• Contas de sistema: são contas com acesso irrestrito a serviços ou dados nos servidores da organização e se tornam o principal alvo dos criminosos cibernéticos.

• Contas de serviço: geralmente podem acessar dados, recursos e configurações para executar processos e aplicativos automaticamente e sem supervisão.

Gerenciamento e governança de identidades

O gerenciamento e a governança de identidades gerenciam o ciclo de vida das identidades na organização, automatizando e certificando contas de usuários, fornecendo provisionamento para aplicativos com base em uma matriz de papéis e funções, definindo políticas de gerenciamento e fornecendo ampla visibilidade das identidades e de seus privilégios de acesso. Ao simplificar esses processos, as organizações podem ter um melhor controle de quem acessa qual aplicativo, quando e por quê.

Desafios da proteção da identidade digital

A proliferação de serviços digitais aumentou significativamente o número de identidades que uma organização precisa gerenciar, enquanto a crescente sofisticação das ameaças cibernéticas pode levar a incidentes como roubo de identidade ou falsificação de identidade, fraude financeira e econômica ou acesso não autorizado a informações confidenciais ou à infraestrutura essencial das organizações.

Além do desafio para as organizações de proteger a identidade digital, há outros pontos de interesse a serem considerados ao planejar a implementação de uma ou mais iniciativas destinadas a melhorar a segurança da identidade digital:

• Obtenção de consenso interno: o consenso interno sobre a priorização, o financiamento e a alocação de recursos entre as diferentes áreas de negócios, tecnologia, operações, CISOs, recursos humanos, auditoria e outros com relação às iniciativas a serem implementadas é uma tarefa de vital importância para evitar detratores e obstruções das ferramentas a serem implementadas.

• Requisitos regulamentares: uma grande variedade de setores precisa estar em conformidade com diferentes padrões regulamentares e/ou de conformidade impostos pelas autoridades, portanto, é necessária uma análise completa ao selecionar as ferramentas que melhor ajudam na conformidade regulamentar.

• Auditorias internas e externas: em geral, todas as empresas estão sujeitas a diferentes tipos de auditorias internas e algumas precisam cumprir auditorias externas. É essencial que as ferramentas de gerenciamento de identidade digital forneçam os elementos e os dados necessários para atender a cada tipo de auditoria.

• Novas ameaças: todos os dias surgem novas ameaças com o objetivo de violar a identidade digital, buscando obter acesso aos ativos das organizações. É necessário conhecer o roteiro de desenvolvimento das diferentes plataformas para estar alerta e implementar recursos que ajudem a evitar novas ameaças.

• Análise de custo-benefício: cada iniciativa deve ter uma análise completa de custo-benefício e diferentes alternativas para garantir a adesão das principais partes interessadas.

Práticas recomendadas

Para a implementação e a operacionalização corretas, é recomendável considerar as práticas recomendadas a seguir, tanto do ponto de vista estratégico quanto operacional.

Realizar uma avaliação abrangente do status de segurança da organização.

A primeira etapa é avaliar o estado atual do nível de segurança da identidade digital de todas as identidades humanas e não humanas, a fim de correlacionar os dados de identidade com todos os recursos, infraestrutura e aplicativos da organização.

As identidades e contas envolvidas incluirão uma combinação de identidades humanas e não humanas.

Uma visão desagregada dos dados de identidade é necessária para entender quais identidades existem e como elas estão sendo usadas. Isso ajuda a avaliar o risco de linha de base e a medir a melhoria da segurança à medida que você implementa políticas e aprimora os controles.

Estabeleça um comitê de governança de identidade.

A integração de um comitê de governança de identidade é essencial para o gerenciamento e a proteção de identidades digitais em uma organização.

Seu objetivo é estabelecer políticas, padrões e diretrizes para garantir o gerenciamento e a governança eficazes e seguros das identidades e do acesso.

Ele deve ser composto por diferentes áreas da organização, incluindo Tecnologia, Segurança da Informação, Recursos Humanos, Finanças e Jurídico. Dependendo da organização, pode ser necessário envolver outras áreas nesse comitê.

Implementar uma política abrangente de segurança de identidade e acesso.

Essa política deve determinar como o acesso aos aplicativos e ativos da organização, incluindo o acesso privilegiado, é gerenciado. Essa política também deve definir e implementar a governança de informações (também chamada de governança de dados). Isso envolve práticas adequadas de privacidade e segurança de dados, como coleta, manuseio, transmissão e descarte de dados.

Garantir a exclusividade das identidades humanas e não humanas

A exclusividade das identidades é o DNA do seu programa de garantia de identidade digital IAM Um catálogo de entidades exclusivas é importante e obrigatório. Se você não puder garantir que cada identidade seja exclusiva e associada a um proprietário, é possível que esteja diante de uma violação grave.

Definir e implementar uma RBAC (Role Based Access Matrix).

A criação de uma matriz de acesso baseada em funções permite atribuir a cada identidade uma função exclusiva associada à sua função na organização. Isso permite a independência e o controle de que os usuários associados às identidades tenham acesso apenas aos aplicativos e/ou à infraestrutura necessários para desempenhar suas funções, reduzindo o risco de acesso não autorizado.

Aplique a autenticação multifator (MFA)

A autenticação multifator (MFA) provou ser uma técnica muito eficaz para evitar o roubo de credenciais, seja por descuido ou por técnicas de engenharia social, como phishing, vishing, smishing etc.

Ela permite a adição de uma camada adicional de controle e, embora possa sofrer alguma forma de ataque, como bombardeio de MFA ou fadiga de MFA. Essa técnica ainda é altamente eficaz na prevenção do roubo de identidade, melhorando a postura de segurança da organização.

Implementação de tecnologias de logon único (SSO)

A implementação do SSO oferece uma maneira eficiente de gerenciar identidades e acesso em uma organização, pois atualmente os usuários precisam acessar vários aplicativos para realizar suas tarefas diárias e tendem a usar credenciais fracas ou muito semelhantes para todos os acessos e armazená-las em locais que as expõem ao risco de perda ou roubo.

Por outro lado, uma solução de SSO permite estabelecer políticas de credenciais seguras e consistentes, melhorar a experiência do usuário, simplificar o gerenciamento de identidades, economizar tempo e custos com a necessidade de etapas administrativas quando uma credencial é esquecida ou perdida.

Treinamento e conscientização do usuário

Dentro das organizações, os funcionários são um dos principais vetores de ataque quando se trata de violar a segurança de uma organização.

Embora existam ferramentas, tecnologias, políticas e controles para ajudar a proteger a segurança da identidade, é fundamental treinar todos os seus funcionários sobre os tipos de ameaças baseadas em identidade que eles provavelmente encontrarão.

Um programa anual de conscientização e treinamento deve ser implementado para que os funcionários sejam treinados para identificar e-mails suspeitos, ataques de engenharia social e outras atividades e informá-los às áreas responsáveis pela segurança da informação, bem como a outras áreas responsáveis por informar o restante da empresa sobre ataques recebidos.

Conclusão

Atualmente, a identidade digital tornou-se um componente central e fundamental na segurança e na estrutura operacional das organizações. Ela abrange não apenas o gerenciamento das credenciais e dos atributos de um indivíduo para acessar aplicativos, mas também sua interação com vários serviços e plataformas em toda a sua vida digital.

Essa realidade transformou a maneira pela qual o acesso a recursos e dados essenciais é gerenciado, protegido e monitorado.

As estatísticas de incidentes de segurança de identidade digital refletem uma preocupação crescente com a vulnerabilidade dos sistemas de autenticação e gerenciamento de identidade e como eles podem ser atenuados.

Para enfrentar esses desafios, é necessário um entendimento completo das ameaças e a implementação eficaz de estratégias de segurança, que não devem ser totalmente tecnológicas, mas também uma educação e um treinamento contínuos das equipes técnicas e um programa de conscientização contínua dos usuários para identificar e responder a possíveis ameaças.