Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Referências

Fortalecimento do gerenciamento contínuo de exposição

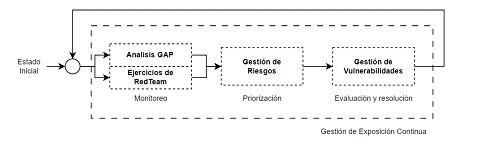

No campo da segurança cibernética, é comum adaptar conceitos e modelos de outras disciplinas para fortalecer a defesa contra ameaças cibernéticas. Exemplos como a defesa em profundidade no setor militar e o gerenciamento de riscos nos setores financeiros demonstram essa tendência. O "gerenciamento da exposição à segurança cibernética" é outro conceito introduzido como uma nova área de estudo dentro da Defesa Cibernética Ativa. O CECM procura se concentrar na identificação, análise e gerenciamento dos riscos aos quais uma organização pode estar exposta, ampliando as práticas de gerenciamento de vulnerabilidades e ameaças para oferecer uma abordagem mais holística por meio das lentes do risco. Nesta postagem, esperamos aprofundar os conceitos já explorados em uma publicação anterior, na qual já começamos a analisar pessoas, processos e tecnologias relacionados ao SCM.

Analogia com o sistema imunológico

O conceito de ECM pode ser entendido por meio de uma analogia com o sistema imunológico humano. O sistema imunológico é a defesa natural do corpo contra infecções e doenças, e seu funcionamento oferece paralelos úteis para a compreensão de como o ECM protege os ativos digitais de uma organização.

Identificação e avaliação de ameaças: assim como o sistema imunológico identifica e avalia os agentes patogênicos que podem causar infecções, o GEC concentra-se na identificação e avaliação dos riscos aos sistemas de informações e dados. O sistema imunológico reconhece microrganismos nocivos, como vírus e bactérias, e os classifica de acordo com sua periculosidade. Da mesma forma, o GEC identifica vulnerabilidades e ameaças cibernéticas, categorizando-as de acordo com o impacto potencial e a probabilidade de exploração.

Resposta proativa e preventiva: o sistema imunológico age proativamente, detectando e neutralizando ameaças antes que elas possam causar danos significativos. Isso inclui a produção de anticorpos e a ativação de células imunológicas para combater infecções. Paralelamente, o ECM implementa medidas proativas para reduzir a exposição e atenuar os riscos antes que eles possam ser explorados por agentes mal-intencionados. Isso envolve o uso de tecnologias e processos que monitoram, avaliam e priorizam continuamente a correção de vulnerabilidades.

Defesa em profundidade e resiliência: O sistema imunológico tem várias camadas de defesa, desde barreiras físicas, como a pele, até defesas internas, como as células T e B. Essas camadas trabalham juntas para proporcionar uma defesa robusta e resiliente contra infecções. Essas camadas trabalham juntas para proporcionar uma defesa robusta e resiliente contra infecções. O GEC adota uma abordagem semelhante de defesa em profundidade, implementando várias camadas de segurança, incluindo firewalls, sistemas de detecção de intrusão e controles de acesso, entre outros. Além disso, ele se concentra em melhorar a resiliência dos sistemas, identificando e mitigando exposições críticas.

Resposta adaptativa: o sistema imunológico é adaptativo, ajustando e melhorando sua resposta à medida que enfrenta novas ameaças. Por meio da memória imunológica, ele pode responder de forma mais rápida e eficaz a infecções recorrentes. Da mesma forma, a ECM envolve um processo contínuo de adaptação e aprimoramento. As organizações usam inteligência contra ameaças e simulações de ataques para aprender e aprimorar constantemente suas defesas cibernéticas, garantindo que estejam preparadas para responder às ameaças emergentes de forma eficaz.

Integração de funções conhecidas

Além dos elementos básicos, como o gerenciamento de riscos e o gerenciamento de vulnerabilidades, o SCM conta inicialmente com a integração de outras funções e tecnologias conhecidas para fortalecer sua definição. Podemos listar aqui os serviços de proteção de risco digital (DRM), o gerenciamento de superfície de ataque externo (EASM) e o gerenciamento de superfície de ataque de ativos cibernéticos (CAASM). Além disso, são incorporadas ferramentas de simulação de violação e ataque (BAS), testes de penetração automatizados (CART) e tecnologias de avaliação e priorização de vulnerabilidades (VA e VPT). Esses recursos possibilitam uma abordagem holística, fornecendo uma visão abrangente da superfície de ataque e facilitando a priorização e a atenuação proativas dos riscos. A consolidação desses recursos individuais no GEC transforma a maneira como a organização gerencia a exposição, melhorando a postura geral de segurança no final do dia.

SCM vs. Gerenciamento de vulnerabilidades

O ECM procura se diferenciar do gerenciamento tradicional de vulnerabilidades, concentrando-se principalmente nas condições que permitem que os agentes de ameaças obtenham acesso por meio de ataques direcionados em camadas. Essa abordagem baseia-se na premissa de que, enquanto uma vulnerabilidade é um ponto fraco explorado para obter acesso não autorizado, a exposição refere-se às condições que facilitam esse acesso (mais semelhante a um ponto fraco). O ECM busca o controle da exposição a ameaças, procurando reduzir as oportunidades de ataque por meio do gerenciamento proativo e contínuo de riscos.

Essa abordagem não é nova em si, pois um conjunto de processos e tecnologias já é proposto para avaliar continuamente a visibilidade dos ativos digitais e validar sua acessibilidade e vulnerabilidades. Essa abordagem faz parte de um programa de Gerenciamento Contínuo da Exposição a Ameaças (CTEM), que consiste, em princípio, em cinco etapas:

Escopo: definição do perímetro de segurança e dos ativos críticos.

Descoberta: identificação de todos os ativos digitais e suas possíveis exposições.

Priorização: Avaliação e priorização de riscos com base no impacto potencial.

Validação: verificação da eficácia dos controles por meio de simulações e testes.

Mobilização: implementação efetiva de respostas e medidas corretivas.

Podemos destacar aqui a inter-relação entre vulnerabilidade, risco e gerenciamento de resiliência, concluindo que a redução da vulnerabilidade não implica necessariamente em um gerenciamento de risco eficaz. É enfatizada a importância da priorização baseada em riscos e da automação de processos para o gerenciamento eficiente da segurança cibernética.

Benefícios e desafios da implementação do GEC

Melhoria na tomada de decisões sobre segurança cibernética: com uma compreensão clara do perfil de risco, os recursos podem ser alocados de forma mais estratégica, concentrando-se nas áreas que exigem atenção prioritária.

Redução da superfície de ataque: ao limitar as oportunidades de exploração dos sistemas pelos invasores, a probabilidade de ataques bem-sucedidos é reduzida..

Otimização das prioridades de segurança cibernética: a concentração de esforços nas áreas de maior risco e potencial de dano garante que os recursos sejam usados onde são mais necessários.

Visão isolada das vulnerabilidades e da exposição: O gerenciamento tradicional de vulnerabilidades tende a ser feito em silos, o que limita a capacidade de entender o panorama completo dos riscos. Para enfrentar esse desafio, é necessário ter uma visão holística das vulnerabilidades como parte de um todo.

Abordagem reativa: muitas organizações ainda operam de forma reativa, respondendo a incidentes somente depois que eles ocorrem, em vez de se anteciparem a eles.

Complexidade da implementação: A implementação de um programa de ECM exige uma abordagem estratégica, incluindo a mobilização de pessoas e processos e a integração de várias ferramentas tecnológicas. Um bom gerenciamento de vulnerabilidades não é suficiente.

A adoção do SCM exige a superação desses desafios, geralmente por meio da colaboração entre diferentes áreas da organização e do uso de novas metodologias (com tecnologia ou serviços) para gerenciar a exposição de forma contínua.