Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencia

Estrategias de Ingeniería Social que Impulsan los Ataques de Ransomware

Varios reportes que comparan las cifras del año en curso con las de 2023 indican que la cantidad de ataques de ransomware ha aumentado en comparación con todo el año pasado. Actualmente, es una de las amenazas más peligrosas y perjudiciales para organizaciones de todos los tamaños. Este software malicioso, creado para encriptar datos y pedir un rescate a cambio de su liberación, ha avanzado en complejidad y se ha vuelto cada vez más común, afectando gravemente la operatividad y seguridad de las instituciones. Sin embargo, uno de los factores clave que facilita el éxito de los ataques de ransomware es la ingeniería social, una técnica de manipulación que aprovecha la confianza de las personas para acceder a sistemas y datos de manera no autorizada.

La ingeniería social se apoya en el engaño, aprovechando la vulnerabilidad humana para llevar a cabo ataques que suelen esquivar las medidas de seguridad convencionales. Desde correos de phishing hasta engaños más sofisticados, los atacantes emplean diversas tácticas para embaucar a las víctimas y diseminar el ransomware. Esta relación simbiótica entre la ingeniería social y el ransomware no solo ha ampliado la magnitud de estos ataques, sino que también ha aumentado su impacto y complejidad.

En este trabajo se explora cómo la ingeniería social y el ransomware se entrelazan para formar una amenaza poderosa. Se examinarán los fundamentos de ambas técnicas y su interconexión en un ataque real. Además, se presentarán datos actuales y estrategias para mitigar el riesgo, proporcionando una visión integral de cómo enfrentar esta amenaza creciente.

El Arte del Engaño y la Coerción

La ingeniería social se ha vuelto una de las técnicas más sofisticadas y peligrosas en el mundo de la ciberseguridad. Esta práctica se basa en la manipulación, la persuasión y el engaño apunta a los componentes más críticos de un sistema, los usuarios que los administran y utilizan diariamente.

El ransomware, por su parte, es una forma de extorsión digital que ha ganado notoriedad por su capacidad para paralizar empresas enteras en cuestión de minutos. Este tipo de ataque ha evolucionado hasta convertirse en un modelo de negocio conocido como Ransomware as a Service (RaaS), donde los desarrolladores de ransomware alquilan su software malicioso a otros ciberdelincuentes, permitiendo que incluso aquellos con pocas habilidades técnicas puedan llevar a cabo ataques devastadores.

Para entender cómo el RaaS ha incorporado la ingeniería social en su servicio, es necesario revisar cuáles de todas sus técnicas son las que podrían beneficiarlo.

• Phishing: Un atacante se hace pasar por una entidad confiable a través de correos electrónicos o mensajes para engañar a la víctima y obtener información sensible como contraseñas o datos personales.

• Spear Phishing: Variante de phishing dirigida específicamente a una persona u organización, utilizando información personalizada para aumentar las posibilidades de éxito.

• Smishing: Phishing a través de mensajes SMS, donde se envían enlaces maliciosos o solicitudes de información bajo la apariencia de un remitente confiable.

• Baiting: El atacante ofrece un incentivo o "cebo", como un archivo adjunto o un dispositivo físico infectado (USB), para que la víctima lo abra y ejecute malware.

• Pretexting: El atacante inventa un escenario creíble o pretexto para engañar a la víctima y hacer que divulgue información privada o realice una acción específica.

• Vishing: Phishing a través de llamadas telefónicas, donde el atacante se hace pasar por una entidad legítima para engañar a la víctima y obtener información confidencial.

• Quid Pro Quo: Técnica en la que el atacante promete un beneficio a cambio de información o acceso, como prometer resolver un problema técnico a cambio de las credenciales de acceso.

Al ser un modelo de negocio que necesita tener ganancias, para el RaaS, el incorporar este tipo de técnicas le permite de cierta manera economizar en su inversión de tiempo y dinero. Ya que el valor de adquirir una vulnerabilidad zero day suele ser muy alto o explotar algún tipo de backdoor podría llevar más tiempo del requerido. Si consideramos los principios de la ingeniería social—como el deseo de ayudar, la inclinación a aceptar halagos, y la dificultad de decir 'no' en el entorno laboral—no es tan ilógico pensar que técnicas como el spear phishing, el vishing y el baiting, por ejemplo, puedan ser efectivas.

En cuanto a los métodos asociados a los ciberataques de ransomware, se suele hablar de una situación en la que se utiliza la coerción, la cual se ejerce mediante amenazas para obligar a alguien a actuar de una manera determinada, con el fin de obtener dinero u otro beneficio. Esta dinámica se denomina extorsión, y su objetivo es que el ciberatacante consiga lo que desea, generalmente dinero. Actualmente se suele hablar de cuatro métodos de extorsión, los cuales escalan en consecuencias según como reaccione la víctima:

• En primer lugar, la extorsión inicial ocurre cuando los ciberatacantes cifran todos los archivos, y las víctimas deben pagar para recuperar el acceso a los datos originales no cifrados.

• La doble extorsión se produce cuando se roban algunos o todos los datos y amenazan con revelarlos o venderlos si no se paga el rescate.

• La triple extorsión se presenta cuando los dos métodos anteriores no funcionan, y los atacantes amenazan con llevar a cabo ataques de Denegación de Servicio (DoS) para interrumpir los servicios de la víctima.

• Por último, la extorsión cuádruple incluye la amenaza de que los ciberdelincuentes contacten a clientes, socios, empleados de las víctimas y a los medios de comunicación para acosarlos e informarles sobre la violación de datos.

Caso de Estudio

La campaña denominada C0015 por Mitre Attack es un caso de intrusión de ransomware donde atacantes no identificados utilizaron Bazar, Cobalt Strike y Conti, junto con otras herramientas, a lo largo de cinco días.

Inicio de la Intrusión: La intrusión comenzó con una infección de BazarLoader, probablemente propagada a través de una campaña de phishing que distribuía archivos zip protegidos con contraseña, los cuales contenían documentos maliciosos.

Evolución hacia Conti: Es común que las intrusiones que comienzan con BazarLoader terminen con el despliegue del ransomware Conti, como sucedió en este caso.

Herramientas y Tácticas: Se usaron herramientas como net, nltest, ShareFinder, y Cobalt Strike para el descubrimiento de red y comando y control (C2). Además, se utilizó WMIC para expandir el acceso dentro de la red.

Cronología de la Intrusión:

• Primeras 2 horas: Cobalt Strike y los operadores de teclado comenzaron a recopilar información sobre la red.

• Segundo día: Se utilizó RDP para acceder al servidor de respaldo y revisar su configuración.

• Cuarto día: Realizaron una segunda ronda de exfiltración de datos utilizando Rclone y MEGA.

• Quinto día: Desplegaron el ransomware Conti después de intentar volcar el proceso LSASS y configurar AnyDesk.

Panorama Actual

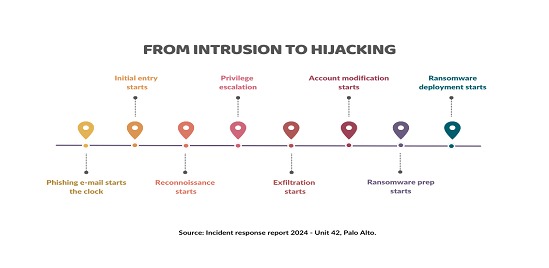

Tal como se mencionó anteriormente el tiempo es uno de los factores más importantes a tener en cuenta, tanto del lado del ciberatacante para lograr desplegar el ransomware como del lado de la víctima para detectarlo. Empresas como Crowdstrike, Palo Alto y Cloudflare en sus informes anuales indican que el tiempo que le toma a los ciberatacantes disminuye considerablemente año a año. Estimadamente, lo que hace un par de años tomaba semanas realizar, hoy en día lleva en promedio solo un par de días, y en algunos casos menos tiempo. Esta disminución de la ventana de tiempo que incluye toda la campaña de ransomware se ha dado en gran parte gracias a la incorporación de la ingeniería social en las etapas tempranas de la misma.

El equipo Unit 42 de Palo Alto en su Incident Response Report del 2024, indica que la diferencia entre la velocidad entre el compromiso de un sistema y la exfiltración de la información obtenida en promedio rondaba los nueve días en el 2022. Actualmente se han visto casos donde se ha utilizado phishing al inicio del ciberataque donde ese tiempo se vió acortado considerablemente, incluso no alcanzando a llegar a las 24 hs en total. En resumen, de esta manera se vió que operaba un grupo de ciberatacantes afiliado al RaaS:

En lo que respecta a la primera parte de 2024, se observó que la mayor cantidad de ciberataques de ransomware se dió en el mes de febrero. Paralelamente, fue en ese mes que se registró el pedido de rescate más alto de la historia, el mismo consistió de 75 millones de dólares. Si bien la identidad de la empresa víctima no ha sido divulgada, sí se dió a conocer que el monto fue pagado.

Se estima que las industrias que más los sufrieron fueron las fábricas, los servicios de salud y la construcción, debido a que la interrupción de sus servicios suele tener un impacto devastador. En el caso particular de la industria de los servicios de salud, el tipo de información que protegen es altamente sensible, lo que los hace especialmente vulnerables a métodos de doble extorsión.

Algunos de los medios utilizados para lograr la acceso inicial a los sistemas vulnerados fueron: archivos PDF alojados en URLs externas y HTML smuggling; archivos WebDav para distribuir payloads; actualizaciones falsas para navegadores; archivos ZIP alojados en GitHub; instaladores de Inno Setup y Clickonce que instalan herramientas RMM; archivos de Office con macros ocultos, entre otros.

La convergencia entre la ingeniería social y el ransomware crea un escenario donde la vulnerabilidad humana y la coerción técnica se potencian mutuamente, amplificando el impacto de ambos. En ocasiones, el ransomware es la herramienta que se despliega después de que un atacante logró colarse en un sistema a través de tácticas de ingeniería social.

En este contexto, se vuelve imprescindible que las empresas inviertan en la capacitación y preparación de sus empleados para reconocer y resistir las técnicas de ingeniería social. Al fortalecer el eslabón humano, las organizaciones pueden reducir significativamente el riesgo de caer en estas trampas, lo que en última instancia podría salvarlas de sufrir un ataque de ransomware y evitar consecuencias devastadoras.

Estrategias para Mitigar el Riesgo

Cómo Detectar Ataques de Spear Phishing:

• Dirección de e-mail y nombre del remitente: Revisar y verificar la dirección de correo y el nombre del remitente, ya que muchas veces los atacantes usan direcciones truchas para hacerse pasar por alguien confiable.

• Urgencia y Presión: Prestar mucha atención si se recibe un pedido y solicitan una acción de carácter urgente, los atacantes suelen ejercer presión para que no se verifique la solicitud y se actúe sin pensar.

• Links y Archivos Sospechosos: Antes de hacer clic en un link, si se coloca el mouse por encima se puede ver la URL real. Lo mismo con los adjuntos; si te llega un archivo de alguien que no conocés o que no tiene nada que ver, es mejor desconfiar.

• Pedidos Raros: Si te piden información sensible, pagos inesperados o las claves de tus cuentas, verifica con la entidad correspondiente que el pedido sea real. Aunque por ejemplo un banco nunca te va a pedir que envíes tus credenciales.

• Contexto y Momento: Si el mail llega en un momento raro o en un contexto que no tiene nada que ver, podría ser una señal de alerta. Por ejemplo, fuera del horario de atención del supuesto negocio/empresa en el que se están contactando.

Recomendaciones Contra los Ataques de Spear Phishing:

• Capacitar en seguridad a los usuarios: formar a los empleados, proveedores y otros usuarios para que reconozcan los ataques de phishing y de ingeniería social disminuye probabilidad de que un ataque de RaaS tenga éxito.

• Seguridad Zero Trust: es un modelo de seguridad basado en la premisa de no confiar automáticamente en nada dentro o fuera de la red corporativa, y verificar constantemente todo intento de acceso. Puede mitigar el riesgo de ransomware y ataques de ingeniería social al segmentar la red, implementar controles de acceso estrictos, y exigir autenticación y autorización para cada solicitud de acceso.

• Seguridad en el correo electrónico: Las soluciones de seguridad de correo electrónico son conjuntos de herramientas y tecnologías que se implementan para salvaguardar las cuentas de correo electrónico corporativas contra ataques cibernéticos. Estas soluciones suelen incluir funciones de filtrado de spam, detección y prevención de malware, protección contra phishing, cifrado de correos electrónicos, archivado seguro, y políticas de retención de datos, todo con el fin de asegurar la integridad, confidencialidad y disponibilidad de las comunicaciones electrónicas en el entorno empresarial.

• Realizar copias de seguridad frecuentes de los datos: el ransomware hace que las organizaciones no puedan acceder ni utilizar sus datos. Pero en muchos casos, una organización puede restaurar sus datos a partir de una copia de seguridad en lugar de tener que pagar el rescate para desencriptarlos o reconstruir toda su infraestructura informática desde cero.

• Utilizar un SIEM (Security Information and Event Management): detecta comportamientos anómalos o indicios de una infección de ransomware, como la encriptación masiva de archivos, y genera alertas en tiempo real para permitir una respuesta rápida. A su vez, puede correlacionar eventos sospechosos, como intentos de acceso fallidos desde ubicaciones inusuales o actividades anómalas en cuentas de usuarios, lo que permite identificar y mitigar intentos de explotación derivados de ataques de ingeniería social.

• Tener visibilidad con un XDR (Extended Detection and Response): proporciona una detección avanzada de amenazas en múltiples puntos de la infraestructura (endpoints, correos electrónicos, redes) y automatiza respuestas para contener y remediar infecciones de ransomware antes de que se propaguen. Por otro lado, permite tener una visibilidad unificada de actividades sospechosas en toda la organización, identificando patrones de comportamiento que podrían indicar un ataque de ingeniería social en curso, como intentos de phishing que comprometen cuentas o usuarios que se comportan fuera de lo normal.

• SOC (Security Operations Center): Un SOC es un equipo de seguridad encargado de monitorear, detectar, analizar y responder a incidentes de ciberseguridad en tiempo real. El SOC centraliza la supervisión de la seguridad de la organización y coordina la respuesta ante incidentes de manera proactiva. Actualmente existe la posibilidad de contratar este tipo de soluciones para no tener que implementarlas desde cero:

• Integración y Coordinación: El SIEM y el XDR pueden integrarse dentro del SOC para ofrecer una defensa multicapa. El SIEM recopila y analiza grandes volúmenes de datos, el XDR extiende la detección a múltiples entornos, y el SOC supervisa y coordina la respuesta a las amenazas.

• Detección Temprana y Respuesta Rápida: Juntas, estas tecnologías permiten detectar y responder rápidamente a incidentes, minimizando el impacto de ataques de ransomware y mitigando las consecuencias de ataques de ingeniería social.

• Mejora Continua: El SOC utiliza información proporcionada por el SIEM y XDR para mejorar continuamente las políticas de seguridad, entrenar al personal y ajustar las configuraciones para defenderse mejor de futuros ataques.

Conclusión

El aumento sostenido de los ataques de ransomware, especialmente aquellos potenciados por técnicas de ingeniería social, deja en claro la necesidad de que las organizaciones adopten enfoques de seguridad integrales y multifacéticos. La ingeniería social se aprovecha de las vulnerabilidades humanas, permitiendo que el ransomware atraviese las defensas tradicionales y cause estragos significativos. Con la evolución del ransomware hacia modelos como el Ransomware as a Service (RaaS), incluso atacantes con poca habilidad técnica pueden llevar a cabo ataques devastadores, utilizando plataformas que incorporan estas técnicas para ahorrar tiempo y recursos.

Para protegerse de manera efectiva, las empresas deben implementar una combinación de tecnologías avanzadas como SIEM, XDR y SOC, sumadas a estrategias de capacitación y concientización para sus empleados. Es importante resaltar que no todas las empresas necesitan armar un SOC desde cero; hay proveedores especializados que ofrecen servicios gestionados de SOC, permitiendo acceder a una supervisión y respuesta de seguridad de primer nivel sin la necesidad de una gran inversión inicial.

Estas herramientas y servicios no solo permiten detectar y responder a los incidentes de manera temprana, sino que también brindan una defensa en capas que reduce significativamente el riesgo de que los ataques de ransomware y RaaS tengan éxito. Al integrar y coordinar estas soluciones, las organizaciones pueden mejorar constantemente su postura de seguridad, enfrentando las amenazas actuales y preparándose mejor para las que vendrán.