Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Ciberseguridad y Gestión de la Identidad Digital: Un Duelo Crítico

Los desafíos relacionados a la seguridad de la Identidad Digital han evolucionado en los últimos 20 años, pero se han acelerado dramáticamente a partir de la pandemia mundial Covid19 con la masiva migración de empleados a trabajar en forma remota y mayoritariamente sin la necesidad o intención de volver a las oficinas, más allá de uno o dos días por semana.

Gestionar en forma segura la Identidad Digital basado en los modelos tradicionales de asegurar el perímetro se han vuelto obsoletos cuando la mayor parte de la actividad sucede fuera de la red corporativa.

En este artículo revisaremos algunos conceptos básicos relacionados a la Identidad Digital, los pilares en los que se basa la gestión y protección de la Identidad, estadísticas y una algunas de buenas prácticas a implementar para mejorar en la protección de la Identidad Digital .

Definición

Podemos examinar la definición de Identidad Digital proporcionada por el National Institute of Standards and Technology (NIST), que la define como "un conjunto de atributos o características que describen una entidad en el ciberespacio"

Profundizando sobre esta definición, se puede decir que la Identidad Digital es un conjunto de atributos que representan en forma unívoca a una persona, entidad o dispositivo en el entorno Digital. Estos atributos pueden incluir nombres de usuario, contraseñas, direcciones de correo electrónico, números de identificación, y otros identificadores únicos, así como datos biométricos como huellas dactilares o reconocimiento facial.

En esencia, la Identidad Digital es la forma en que una persona o entidad es reconocida y autenticada en el ciberespacio, permitiéndole acceder a servicios, aplicaciones, realizar transacciones y comunicarse en forma on-line a través de diferentes medios. Esta Identidad puede ser utilizada en una variedad de contextos tales como acceder a cuentas en redes sociales, aplicaciones empresariales, activos críticos de las organizaciones, realizar operaciones bancarias on-line, etc.

Tipología

Si bien hay gran cantidad de tipos de Identidad Digital, primariamente se pueden agrupar de la siguiente forma:

• Identidades Digitales humanas: Permiten a usuarios humanos tener accesos a los activos dentro de una red. Las Identidades humanas pueden ser divididas en empleados, contractors, vendors, clientes, entre las principales clases

• Identidades no-humanas: Son mecanismos que permiten a entidades no-humanas a ser autenticadas dentro de la infraestructura o aplicaciones. Se pueden mencionar entre estas Identidades a cuentas de servicios, sensores, RPAs, servers, desktops, laptops, etc.

• Identidades Cloud: Este tipo de Identidades son utilizadas para acceder a los recursos en la nube. Son altamente dinámicas y frecuentemente tienen algún tipo de privilegio importante.

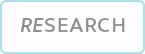

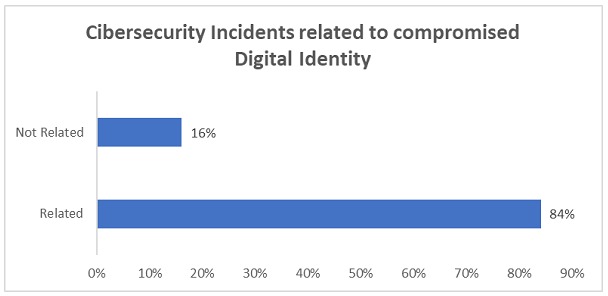

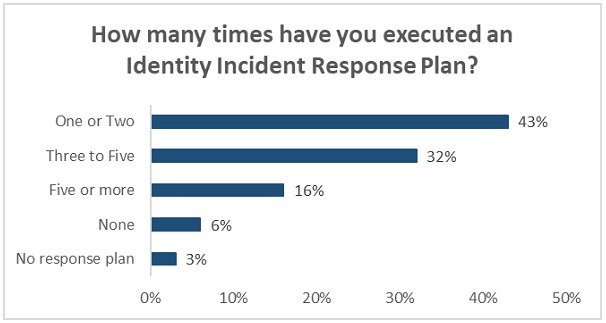

Algunos indicadores

Es más sencillo para un cibercriminal intente robar credenciales que hackear un activo

La Identidad se ha convertido en el medio predominante a través del cual los ciberdelincuentes intentan penetrar en las organizaciones.

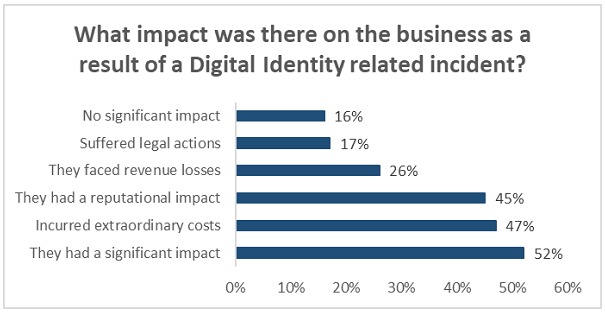

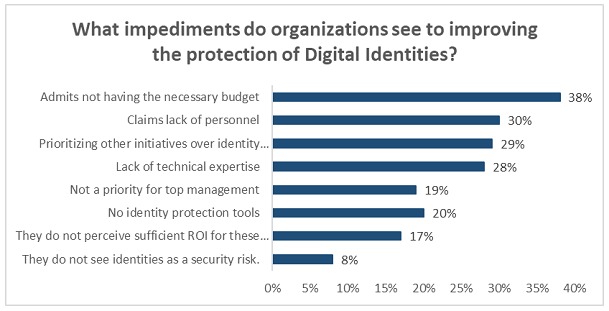

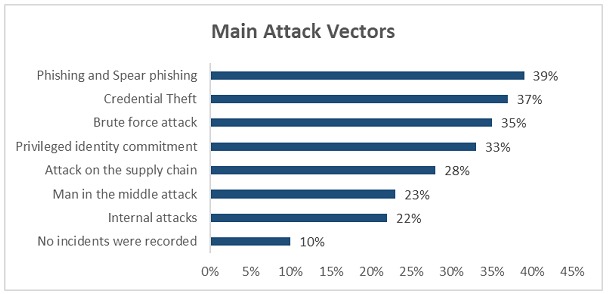

Un estudio realizado este año por la “Identitiy Defined Security Aliance” a un amplio universo de empresas de más de 1000 empleados muestran los siguientes indicadores:

Pilares de la protección de la Identidad

El perímetro está cada vez más frecuentemente basado en la Identidad por lo que los ciberatacantes continúan invirtiendo en tecnologías, innovaciones y procesos para penetrar las organizaciones a través de una brecha de seguridad relacionada con la Identidad.

En contraposición, las compañías dedicadas al desarrollo de soluciones que ayuden a asegurar la Identidad Digital continúan invirtiendo en innovación y desarrollo de nuevas características a sus productos que aumenten la protección en este ámbito.

Actualmente hay tres componentes críticos para la gestión de acceso y gobierno de las Identidades Digitales:

• Gestión de Accesos

• Gestión de Accesos Privilegiados

• Gestión de Gobierno de la Identidad

La automatización, interoperabilidad e integración de estos tres componentes son esenciales para asegurar que la infraestructura, aplicaciones, políticas, procesos y procedimientos trabajen en conjunto para asegurar un alto grado de protección de las Identidades Digitales en todos los ámbitos de la organización.

Gestión de Accesos (AM)

La gestión de accesos fortalece la seguridad de la Identidad y reduce el riesgo asegurando que los usuarios tengan el acceso autorizado a los recursos específicos para su función.

La mayoría de las soluciones de gestión de acceso brindan los privilegios de acceso a través de la Identificación, Autenticación y Autorización a las aplicaciones e infraestructura

Gestión de Accesos Privilegiados (PAM)

La gestión de accesos privilegiados es un control de seguridad crítico que permite a las organizaciones optimizar la gestión y el monitoreo a través de infraestructura, aplicaciones, bases de datos, firewalls, redes, etc.

Administrar los accesos privilegiados es un desafío para muchas organizaciones porque los poseedores de cuentas de privilegios elevados tienen acceso tanto a infraestructura como a datos sensibles de la organización. Los tres principales tipos de cuentas privilegiadas son:

• Cuentas de Administrador: Son usadas para modificar archivos de configuración y sistemas operativos

• Cuentas de Sistemas: Son cuentas con acceso irrestricto a servicios o datos en los servers de la organización y se convierten en el principal objetivo de los ciberdelincuentes.

• Cuentas de Servicios: Normalmente pueden acceder a datos, recursos y configuraciones para ejecutar procesos y aplicaciones en forma automática y desatendida.

Gestión y Gobierno de Identidades

La gestión y gobierno de Identidades administra el ciclo de vida de las Identidades en la organización, automatizando y certificando las cuentas de usuarios, brindando aprovisionamiento a las aplicaciones basado en una matriz de roles y funciones, define políticas de gestión y ofrece una amplia visibilidad de las Identidades y sus privilegios de acceso. Optimizando estos procesos, las organizaciones pueden tener un mejor control de quién accede a qué aplicación, cuándo y porqué.

Desafíos en la Protección de la Identidad Digital

La proliferación de servicios Digitales ha aumentado significativamente la cantidad de Identidades que una organización debe gestionar, por otro parte, la creciente sofisticación de las amenazas cibernéticas que pueden llevar a incidentes tales como el robo o suplantación de Identidad, fraudes económicos financieros o accesos no autorizados a información sensible o infraestructura crítica de las organizaciones.

Adicionalmente al desafío que representa para las organizaciones la protección de la Identidad Digital existen otros puntos de interés a tener en cuenta al momento de planificar la implementación de una o más iniciativas que apunten a mejorar la seguridad de la Identidad Digital:

• Obtención del consenso interno: El consenso interno respecto de la priorización y fondeo y asignación de recursos entre las diferentes áreas de Negocio, Tecnología, Operaciones, CISOs, Recursos Humanos, Auditoría entre otras respecto a las iniciativas a implementar es una tarea de vital importancia para evitar detractores y obstructores de herramientas a implementar.

• Requerimientos Regulatorios: Una amplia cantidad de industrias debe cumplir con diferentes estándares regulatorios y/o de Compliance impuestos por las autoridades, por lo que es necesario un exhaustivo análisis al momento de seleccionar las herramientas que mejor ayuden al cumplimiento regulatorio.

• Auditorías Internas y Externas: En general todas las compañías están sometidas a diferentes tipos de auditorías internas y algunas deben cumplir con auditorías externas. Es esencial que las herramientas de gestión de la Identidad Digital provean los elementos y datos necesarios para poder cumplir con cada tipo de auditoría.

• Nuevas amenazas: Diariamente surgen nuevas amenazas que apuntan a violar la Identidad Digital, buscando ganar acceso a los activos de las organizaciones. Hay que conocer el roadmap de desarrollo de las diferentes plataformas para estar alertas e implementar features que ayuden a prevenir nuevas amenazas.

• Análisis de costo-beneficio: Cada iniciativa debe contar con un exhaustivo análisis de costo-beneficio y diferentes alternativas para asegurar el “buy-in” de los key-stakeholders.

Mejores Prácticas

Para la correcta implementación y operatividad, se recomienda considerar las siguientes mejores prácticas, tanto desde el punto estratégico como así también operativo.

Realizar una evaluación completa del estado de protección en la organización.

El primer paso es evaluar el estado actual del nivel de seguridad de la Identidad Digital de todas las Identidades humanas y no humanas para correlacionar los datos de Identidad con todos los recursos, la infraestructura y las aplicaciones de la organización.

Las Identidades y cuentas involucradas incluirán una combinación de Identidades humanas y no humanas.

Una vista desagregada de los datos de Identidad es necesaria para comprender qué Identidades existen y cómo se están utilizando. Esto lo ayuda a evaluar el riesgo de referencia y medir la mejora de la seguridad a medida que aplica políticas y mejora los controles.

Establecer un comité de gobierno de Identidades.

Integrar un comité de gobierno de identidades es fundamental para la gestión y protección de las identidades digitales dentro de una organización.

Su objetivo es establecer políticas, normas y directrices que aseguren una administración y gobierno efectivo y seguro de las Identidades y accesos.

Debe estar conformado por diferentes áreas de la organización, entre ellas, Tecnología, Seguridad de la Información, Recursos Humanos, Finanzas y Legales. Dependiendo de la organización, se podrían necesitar otras áreas involucradas en este comité.

Implementar una política integral de seguridad de Identidad y acceso

Esta política debe regir cómo se gestionan los accesos a las aplicaciones y activos de la organización, incluidos los accesos privilegiados. Esta política también debe definir y poner en práctica la gobernanza de la información (también llamada gobernanza de datos). Esto implica prácticas adecuadas de privacidad y seguridad de datos, como la recopilación, el manejo, la transmisión y la eliminación de datos.

Asegurar la unicidad de Identidades humanas como no humanas

La unicidad de las Identidades es el ADN de su programa de aseguramiento de la Identidad Digital IAM Un catálogo de entidades única es importante y obligatorio. Si no puede garantizar que cada Identidad es única y asociada con un propietario, potencialmente está en presencia de una brecha crítica.

Definir e implementar una Matriz de Acceso Basadas en Roles (RBAC)

Crear una matriz de Acceso basada en los roles habilita a asignar a cada Identidad un rol único asociado a su función dentro de la organización. Esto permite independizar y controlar que los usuarios asociados a las identidades tengan acceso solo a las aplicaciones y/o infraestructura necesaria para realizar sus funciones, reduciendo el riesgo de accesos no autorizados.

Aplicar autenticación multifactor (MFA)

La autenticación multifactor (MFA) ha demostrado ser una técnica muy eficaz para evitar el robo de credenciales ya sea por descuido o por técnicas de ingeniería social como phishing, vishing, smishing, etc.

Permite agregar una capa adicional de control y aunque puede sufrir algún tipo de ataque como el bombardeo de MFA o fatiga de MFA. Esta técnica sigue siendo altamente eficaz al momento de evitar el robo de identidades, mejorando la postura de seguridad de la organización.

Aplicar tecnologías de Single Sign On (SSO)

Implementar SSO ofrece una forma eficiente de gestionar identidades y accesos en una organización ya que actualmente los usuarios deben acceder a múltiples aplicaciones para realizar su tarea diaria y se tiende a utilizar credenciales débiles o muy similares para todos los accesos y guardarlas en lugares que los exponen a riesgo de pérdida o robo.

Por otra parte, una solución de SSO permite establecer políticas de credenciales seguras en forma consistente, mejorar la experiencia del usuario, simplificar la gestión de las Identidades, ahorro de tiempo y costos ante la necesidad de gestiones administrativas cuando se olvida o pierde una credencial.

Capacitación y Concienciación de Usuarios

Dentro de las organizaciones, los empleados son una de unos de los principales vectores de ataque cuando se quiere violar la seguridad de una organización.

Si bien hay herramientas, tecnologías, políticas y controles para ayudar a proteger la seguridad de las Identidades, es fundamental capacitar a todos sus empleados sobre los tipos de amenazas basadas en la Identidad que es probable que encuentren.

Un programa anual de concientización y capacitación debe implementarse para que los empleados estén capacitados para identificar correos electrónicos sospechosos, ataques de ingeniería social y otras actividades e informarlos a las áreas encargadas de la seguridad de la información, como a otras áreas que se encarguen de informar al resto de la compañía sobre los ataques recibidos.

Conclusión

En la actualidad, la identidad digital se ha transformado en un componente central y fundamental en la estructura de seguridad y operativa de las organizaciones. No sólo abarca la gestión de las credenciales y atributos de un individuo para acceder a las aplicaciones, sino también su interacción con diversos servicios y plataformas a lo largo de su vida digital.

Esta realidad ha transformado la manera en se gestionan, protegen y monitorean el acceso a los recursos y datos críticos.

Las estadísticas de incidentes relacionados con la seguridad de la identidad digital reflejan una creciente preocupación por la vulnerabilidad de los sistemas de autenticación y gestión de identidades y la forma de poder mitigarlos

Enfrentar estos desafíos requiere una comprensión profunda de las amenazas y una implementación efectiva de estrategias de seguridad, que no debe ser totalmente tecnológica sino también una continua educación y capacitación de los equipos técnicos y un programa continuo de concientización de los usuarios para identificar y responder a amenazas potenciales.