Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencias

Gamificación en Awareness

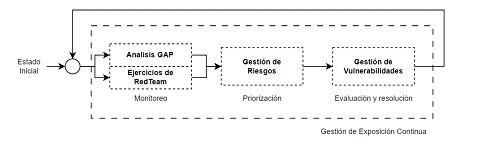

En el ámbito de la ciberseguridad, es común adaptar conceptos y modelos de otras disciplinas para fortalecer la defensa contra amenazas cibernéticas. Ejemplos como la defensa en profundidad del sector militar y la gestión de riesgos de sectores financieros demuestran esta tendencia. "Gestión de la exposición en ciberseguridad" es otro de los conceptos que se introducen como una nueva área de estudio dentro de la Ciberdefensa Activa. La GEC busca centrarse en identificar, analizar y gestionar los riesgos a los que una organización puede estar expuesta, extendiendo las prácticas de gestión de vulnerabilidades y amenazas para ofrecer un enfoque más integral a través de la lente del riesgo. En este post esperamos profundizar los conceptos ya explorados en una publicación anterior en la que ya hemos empezado analizar sobre personas, procesos y tecnologías relacionadas con la GEC.

Analogía con el Sistema Inmune

El concepto de GEC puede ser entendido a través de una analogía con el sistema inmune humano. El sistema inmune es una defensa natural del cuerpo contra infecciones y enfermedades, y su funcionamiento ofrece paralelismos útiles para comprender cómo la GEC protege los activos digitales de una organización.

Identificación y Evaluación de Amenazas: Al igual que el sistema inmune identifica y evalúa agentes patógenos que puedan causar infecciones, la GEC se enfoca en identificar y evaluar riesgos para los sistemas de información y datos. El sistema inmune reconoce microorganismos dañinos como virus y bacterias, y los clasifica según su peligrosidad. De manera similar, la GEC identifica vulnerabilidades y amenazas cibernéticas, categorizándolas según su potencial de impacto y probabilidad de explotación.

Respuesta Proactiva y Preventiva: El sistema inmune actúa de manera proactiva al detectar y neutralizar amenazas antes de que puedan causar daño significativo. Esto incluye la producción de anticuerpos y la activación de células inmunes para combatir las infecciones. De forma paralela, la GEC implementa medidas proactivas para reducir la exposición y mitigar los riesgos antes de que puedan ser explotados por actores maliciosos. Esto implica el uso de tecnologías y procesos que continuamente monitorean, evalúan y priorizan la remediación de vulnerabilidades.

Defensa en Profundidad y Resiliencia: El sistema inmune cuenta con múltiples capas de defensa, desde barreras físicas como la piel hasta defensas internas como células T y B. Estas capas trabajan en conjunto para proporcionar una defensa robusta y resiliente contra infecciones. La GEC adopta un enfoque similar de defensa en profundidad, implementando múltiples capas de seguridad que incluyen firewalls, sistemas de detección de intrusos, y controles de acceso, entre otros. Además, se enfoca en mejorar la resiliencia de los sistemas mediante la identificación y mitigación de exposiciones críticas.

Respuesta Adaptativa: El sistema inmune es adaptativo, ajustándose y mejorando su respuesta a medida que enfrenta nuevas amenazas. A través de la memoria inmunológica, puede responder más rápidamente y con mayor eficacia a infecciones recurrentes. De manera análoga, la GEC implica un proceso continuo de adaptación y mejora. Las organizaciones utilizan inteligencia de amenazas y simulaciones de ataques para aprender y mejorar constantemente sus defensas cibernéticas, asegurando que estén preparadas para responder a las amenazas emergentes de manera efectiva.

Integrando funciones conocidas

Más allá de elementos básicos como la gestión de riesgos, la gestión de vulnerabilidades, la GEC se apoya inicialmente en la integración de otras funciones conocidas y tecnologías para fortalecer su definición. Podemos listar aquí servicios de protección de riesgos digitales (DRM), gestión de la superficie de ataque externo (EASM) y gestión de la superficie de ataque de ciberactivos (CAASM). Además, se incorporan herramientas de simulación de brechas y ataques (BAS), pruebas de penetración automatizadas (CART) y tecnologías de evaluación y priorización de vulnerabilidades (VA y VPT). Estas funciones permiten un enfoque holístico, proporcionando una visión integral de la superficie de ataque y facilitando la priorización y mitigación proactiva de riesgos. La consolidación de estas capacidades individuales bajo la GEC transforma la manera en que la organización gestiona la exposición, mejorando al final del día la postura de seguridad global.

GEC vs Gestión de Vulnerabilidades

La GEC busca diferenciarse de la gestión de vulnerabilidades tradicional al enfocarse principalmente en las condiciones que permiten a los actores de amenazas obtener acceso a través de ataques dirigidos en capas. Este enfoque se basa en la premisa de que, mientras una vulnerabilidad es una debilidad explotada para obtener acceso no autorizado, la exposición se refiere a las condiciones que facilitan dicho acceso (más parecido a una debilidad). La GEC se esfuerza por un control de la exposición a amenazas, buscando reducir las oportunidades de ataque mediante una gestión proactiva y continua de los riesgos.

Este enfoque no es nuevo en sí mismo, para esto ya se propone un conjunto de procesos y tecnologías que permiten evaluar continuamente la visibilidad de los activos digitales y validar su accesibilidad y vulnerabilidades. Este enfoque se enmarca en un programa de gestión continua de la exposición a amenazas (CTEM), compuesto en principio por cinco etapas:

Alcance: Definición del perímetro de seguridad y los activos críticos.

Descubrimiento: Identificación de todos los activos digitales y sus posibles exposiciones.

Priorización: Evaluación y priorización de riesgos basándose en el impacto potencial.

Validación: Verificación de la eficacia de los controles mediante simulaciones y pruebas.

Movilización: Implementación de respuestas y medidas correctivas de manera efectiva.

Podemos resaltar aquí la interrelación entre la gestión de vulnerabilidades, riesgos y resiliencia, concluyendo que la reducción de vulnerabilidades no necesariamente implica una gestión eficaz de los riesgos. Se enfatiza la importancia de la priorización basada en el riesgo y la automatización de procesos para una gestión eficiente de la ciberseguridad.

Beneficios y Desafíos de la Implementación de GEC

Mejora en la toma de decisiones de ciberseguridad: IAl tener una comprensión clara del perfil de riesgo, se pueden distribuir recursos de manera más estratégica, enfocándose en áreas que requieren atención prioritaria.

Reducción de la superficie de ataque: Limitando las oportunidades de los atacantes para explotar los sistemas, se reduce la probabilidad de éxito de los ataques.

Optimización de las prioridades de ciberseguridad: Concentrar los esfuerzos en áreas de mayor riesgo y potencial de daño garantiza que los recursos se utilicen donde más se necesitan.

Visión aislada de vulnerabilidades y exposición: La gestión de vulnerabilidades tradicional tiende a realizarse en silos, lo que limita la capacidad de comprender el panorama completo del riesgo. Disolver este desafío requiere una mirada integral de las vulnerabilidades como parte de un conjunto.

Enfoque reactivo: Muchas organizaciones aún operan de manera reactiva, respondiendo a incidentes solo después de que ocurren en lugar de anticiparse a ellos.

Complejidad en la implementación: La implementación de un programa de GEC requiere un enfoque estratégico, incluyendo la movilización de personas y procesos, y la integración de diversas herramientas tecnológicas. No basta con una buena gestión de las vulnerabilidades.

La adopción de la GEC requiere superar estos desafíos, generalmente mediante la colaboración entre diferentes áreas de la organización y utilizando nuevas metodologías (ya sea con tecnología o servicios), para gestionar la exposición de manera continua.