Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Ejercicios de Red Team, hacia un enfoque continuo

La evolución de los actores de amenaza resulta en una necesidad de pruebas de seguridad más abarcativas. Los sistemas necesitan estar preparados para ataques reales y para esto desde hace varios años contamos con técnicas y metodologías para pruebas de seguridad ofensivas, como los test de penetración o los ejercicios de red team, incluso las hemos sabido combinar este enfoque con la detección y la defensa para desarrollar los ejercicios de purple team.

Las evaluaciones ofensivas, en sus distintos enfoques, buscan explotar las vulnerabilidades del sistema, la red o los activos técnicos y la evaluación de la resiliencia del sistema (Personas, Procesos, Tecnología) contra ataques que probablemente sean realizados por adversarios reales (Red Team/Purple Team).

Distinguimos entonces dos enfoques:

El primer enfoque es la prueba manual, que típicamente es más detallada y bien personalizada al entorno. Este es un proceso que consume tiempo y requiere conocimientos avanzados de expertos en ciberseguridad. Comúnmente, se requiere un grupo de expertos para realizar una prueba exhaustiva del sistema, especialmente en un marco de tiempo limitado.

Otro enfoque comprende en mayor medida a las pruebas automatizadas, un enfoque altamente adoptado para disminuir el tiempo dedicado, permite repetir las pruebas fácilmente. Las herramientas utilizadas para esta automatización generalmente se basan en investigaciones de amenazas y se combinan en soluciones fáciles de desplegar y simples de usar.

Automatizando las pruebas

Podemos resumir el panorama de soluciones existentes para la automatización de ataques de la siguiente manera:

- Atomic Red Team

Formado por un conjunto de pruebas mapeadas al marco MITRE ATT&CK para probar entornos de manera rápida, portátil y consistente. Esta colección es especialmente útil para evaluar la efectividad de los entornos de seguridad en la detección y respuesta a diversos tipos de ciberamenazas. Cada "atomic test" está diseñado para emular una técnica o comportamiento específico asociado con grupos de amenazas avanzadas (APT), lo que permite a los equipos de seguridad identificar y remediar posibles brechas en sus defensas antes de que sean explotadas por actores maliciosos.

- Stratus Red Team

Herramienta diseñada para automatizar la emulación de tácticas y técnicas de adversarios en entornos de nube, especialmente centrada en plataformas como AWS, Azure y GCP. Stratus Red Team ayuda a los equipos a comprender y prepararse mejor contra ataques específicos de la nube, permitiendo una evaluación y mejora continua de las estrategias de seguridad en estos entornos.

- Leonidas

Leonidas se presenta como una plataforma para la ejecución de simulaciones de ataque. Su objetivo principal es permitir a los equipos de seguridad probar y desarrollar sus capacidades de detección y respuesta. A diferencia de otras herramientas, Leonidas se enfoca en proporcionar un marco para escribir, ejecutar y probar simulaciones de ataque, lo que permite a los usuarios personalizar y adaptar las pruebas a sus necesidades específicas.

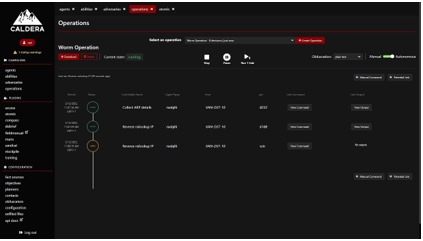

- MITRE CALDERA

Desarrollado por MITRE, “Caldera” es un marco de trabajo para la automatización de operaciones de adversarios. Se basa en el conocido marco ATT&CK de MITRE y permite a los equipos de seguridad automatizar la ejecución de tácticas y técnicas de adversarios para evaluar la efectividad de sus defensas. CALDERA se distingue por su capacidad para planificar y ejecutar secuencias de acciones que imitan comportamientos adversarios complejos, ayudando a identificar vulnerabilidades y puntos ciegos en las estrategias de seguridad.

También es cierto que existen variadas, herramientas diseñadas para automatizar operaciones de Red Team. Estas herramientas. Entre otras podemos nombrar:

Metasploit Framework: Es una de las herramientas más reconocidas para pruebas de penetración. Ofrece un marco para desarrollar y ejecutar exploits contra objetivos remotos.

Cobalt Strike: Proporciona un conjunto de herramientas para la emulación de adversarios post-explotación. Ofrece una robusta capacidad de comando y control para simular amenazas avanzadas y campañas de ataque prolongadas.

Infection Monkey: Una herramienta de testeo automático de seguridad para redes. Simula un atacante que se mueve lateralmente a través de la red para identificar vulnerabilidades y fallos en las configuraciones de seguridad.

Red Team Automation (RTA): Un conjunto de scripts diseñados para simular técnicas conocidas de adversarios y ayudar a validar la efectividad de las herramientas de seguridad.

Pupy: Un RAT (Remote Administration Tool) de código abierto, ofrece una amplia gama de características y se puede utilizar para el control remoto de sistemas comprometidos, con capacidades de post-explotación.

BloodHound: Utilizando grafos para revelar la estructura y vulnerabilidades de seguridad en entornos de Active Directory, BloodHound ayuda a identificar caminos de ataque que podrían ser explotados por un adversario.

Automatizar vs Enfoque continuo

Si nuestros equipos ya cuentan con un enfoque automatizado para las pruebas de seguridad, tenemos el terreno allanado para empezar a llevar adelante un enfoque continuo. Para diferenciar estas miradas con claridad podemos decir que la automatización de las pruebas se centra en la eficiencia y consistencia de los resultados. Su propósito es ejecutar rápidamente una serie de ataques conocidos y técnicas de explotación para identificar vulnerabilidades y fallas en la seguridad en el entorno, esto no es lo mismo que sostener ejercicios de red team continuos, en los que se busca crear un programa sostenido y evolutivo de pruebas que emule amenazas reales y cambiantes. Se enfoca en adaptarse a las tácticas, técnicas y procedimientos (TTPs) emergentes de los adversarios, es claro que el primero es requisito para el segundo.

Para llevar adelante ejercicios de Red Team continuos podemos mencionar algunos elementos clave:

Equipo Especializado

Un equipo de Red Team compuesto por expertos en seguridad ofensiva, analistas de inteligencia de amenazas, ingenieros de software, y especialistas en ingeniería social.

Herramientas y Tecnología Avanzada:

Esta será nuestra caja de herramientas, ya hemos mencionado Metasploit o plataformas de automatización como MITRE CALDERA.

Inteligencia de Amenazas:

¿Por qué TTPs debemos empezar? Diferentes suscripciones a servicios de inteligencia de amenazas como “Recorded Future” o “Crowdstrike” nos permitirán obtener información sobre comportamientos emergentes y relevantes para nuestro sector.

Marco Legal y Ético Claro:

Aquí podemos mencionar, políticas y procedimientos establecidos que delinean los límites de los ejercicios, respetando las normas y la ética profesional.

Infraestructura de Pruebas Adecuada:

Para los ambientes que corresponda podemos contar con entornos de prueba aislados o redes espejo de la producción para realizar ataques simulados sin afectar las operaciones diarias.

Planes de Escalamiento y Respuesta a Incidentes:

El “Como seguir” donde podemos mencionar procedimientos definidos para escalar hallazgos críticos al equipo de respuesta a incidentes y a la gestión de alto nivel.

Capacitación y Concienciación Continua:

Programas de formación regular para el equipo de Red Team y sesiones de concientización para el resto de la organización.

Procedimientos de Documentación y Análisis:

Sistemas para documentar meticulosamente cada ejercicio, incluyendo tácticas usadas, vulnerabilidades explotadas, y lecciones aprendidas. (La documentación y seguimiento lo son todo en un proceso continuo)

Evaluación y Mejora Continua:

Revisiones periódicas de los ejercicios para evaluar la efectividad y hacer ajustes basados en las tendencias emergentes y los cambios en el entorno de la organización.

Comunicación y Coordinación Efectiva:

Canales de comunicación claros entre el equipo de Red Team, el equipo de seguridad (Blue Team) y la dirección ejecutiva para asegurar la alineación y el soporte organizacional.

Integración con Procesos de Seguridad Existentes:

Asegurarse de que los hallazgos y lecciones del Red Team se integren en la gestión de riesgos, la respuesta a incidentes, y las estrategias de seguridad de la información.

Para cerrar

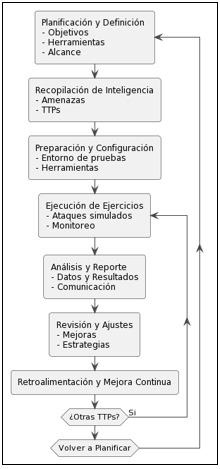

Los listados son solo algunos de los requisitos fundamentales para poder mantener una operación de ejercicios de red team continua de forma saludable y en armonía para la organización. Al observarlos con detenimiento son realmente sutiles las diferencias entre ambos enfoques, la clave principal podemos observarla en el proceso. Podemos esquematizarlo de manera simple en el siguiente diagrama: